Ransomware: tecniche di attacco e contromisure

- Dottor Marc Cybersecurity

- Security Advices

- Ransomware: tecniche di attacco e contromisure

Il rapido sviluppo tecnologico di questi anni ha comportato un proporzionale aumento degli attacchi informatici. I crimini informatici sono diventati più complessi e possono portare a compromettere contemporaneamente migliaia o addirittura milioni di dispositivi.

Oggi esistono vari tipi di vettori del cyber-crimine e uno dei più recenti e temuti è il ransomware, un tipo di estorsione digitale o ricatto digitale di cui abbiamo già trattato in passato.

Il ransomware è un tipo di malware che impedisce agli utenti di accedere alle risorse del proprio dispositivo informatico e / o ai dati personali memorizzati al loro interno utilizzando vari metodi. Il ransomware non intende arrecare danni al file system del computer, ma permette le funzioni di base per fornire alla vittima un modo per pagare il riscatto e visualizzare le istruzioni di pagamento.

I dati del dispositivo informatico della vittima (sia esso un computer, un server, un tablet, uno smartphone e persino qualsiasi tipo di dispositivo di tipo Internet of Things) saranno presi in ostaggio fino a quando il proprietario del dispositivo non pagherà il riscatto per rimuovere la restrizione.

Il ransomware continua a rappresentare una minaccia in costante crescita, colpendo indistintamente individui, enti pubblici, aziende e PMI. Nel 2023, il numero di attacchi ransomware è aumentato di oltre il 50% rispetto al 2021, con un impatto economico e sociale sempre più rilevante.

Cybersecurity Ventures prevede che il danno economico globale causato dal ransomware supererà i 265 miliardi di dollari entro il 2031, con un attacco ogni 2 secondi.

A questo ritmo, il 2023 si configura come l’anno peggiore in termini di attacchi e compromissioni rispetto al passato, accentuando l’urgenza di protezioni avanzate e misure di resilienza informatica per prevenire e mitigare tali attacchi

In questo articolo parleremo della minaccia ransomware, dei suoi tipi, dei vettori di infezione e di come difendersi sia nel contesto individuale che aziendale.

Lo scopo finale dell’estorsione digitale non è sempre quello di estorcere denaro illegalmente attraverso i riscatti, a volte lo scopo finale è quello di ottenere informazioni dalle sue vittime.

Tipi di ransomware

Esistono principalmente due tipi di ransomware, crypto ransomware e locker ransomware. Entrambi appartengono alla categoria delle Estorsioni Digitali (Digital Extortion) del crimine informatico, che contiene anche altri tipi di crimini informatici che mirano ad acquisire o negare illecitamente l’accesso ai dati personali della vittima in cambio di un guadagno monetario, come gli Scareware (Antivirus falsi e app fake), estorsione con attacchi di tipo DDoS e compromissione dei dati.

Locker ransomware

I Locker ransomware funzionano impedendo alla vittima di utilizzare i propri file personali negando l’accesso alle risorse informatiche (ad esempio, bloccando il desktop o impedendo alla vittima di accedere) e quindi chiedendo un riscatto per riattivare le funzionalità.

I Locker ransomware funzionano impedendo alla vittima di utilizzare i propri file personali negando l’accesso alle risorse informatiche (ad esempio, bloccando il desktop o impedendo alla vittima di accedere) e quindi chiedendo un riscatto per riattivare le funzionalità.

Crypto Ransomware

Questo tipo di ransomware cripta tutti i file esistenti sul computer di destinazione, lasciandolo in ostaggio fino a quando la vittima paga il riscatto e ottiene la chiave di decrittazione dall’attaccante. Alcune varianti del cripto-ransomware elimineranno progressivamente i file delle vittime o li rilasceranno al pubblico se la vittima non è riuscita a pagare il riscatto in tempo.

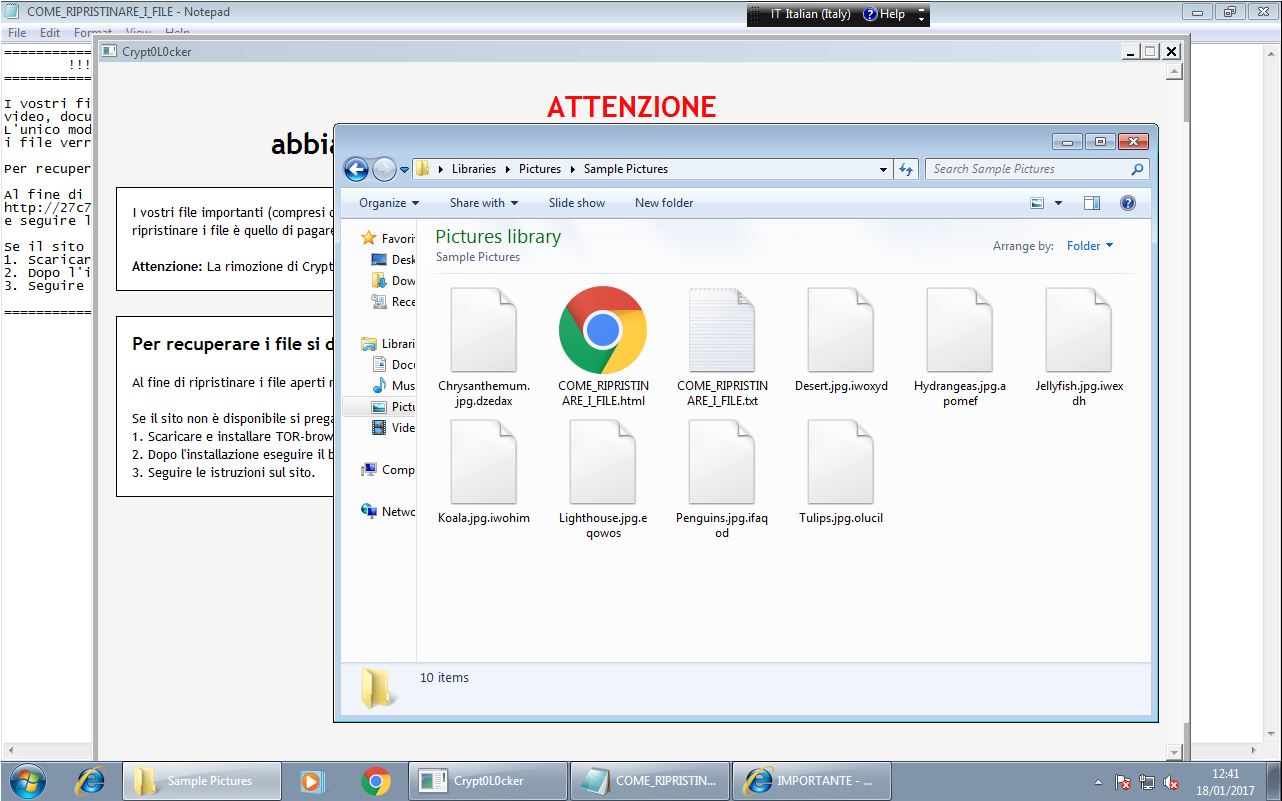

Dopo che il crypto ransomware si installa sul sistema di destinazione, cercherà silenziosamente i file importanti in base alle loro estensioni e inizierà a criptarli. Il ransomware cercherà i file sul disco rigido locale e anche in tutte le unità esterne e nelle condivisioni di rete collegate. Dopo aver crittografato con successo tutti i file del computer della vittima, presenterà all’utente una nota di riscatto, che mostra un timer per il conto alla rovescia, che chiede il pagamento (riscatto) per riottenere l’accesso ai file. Solitamente il cripto-ransomware richiede il pagamento tramite criptovaluta Bitcoin.

Sintomi del ransomware

È relativamente facile scoprire se si è colpiti da questo tipo di virus, ecco i principali sintomi comuni di un’infezione da ransomware.

- Non puoi aprire i tuoi file; ricevi sempre un messaggio di errore che indica che il file a cui stai tentando di accedere ha un’estensione errata (ad esempio, Windows ti chiede “come vuoi aprire questo file?”) o è danneggiato.

- Il ransomware può cambiare lo sfondo del desktop e sostituirlo con una nota di riscatto.

- Il computer è bloccato e non è possibile accedere al desktop, viene invece visualizzata una schermata iniziale con la richiesta di riscatto che copre l’intero schermo chiedendo di pagare un riscatto entro un periodo di tempo limitato, altrimenti i dati andranno persi per sempre.

- La nota di riscatto può apparire sotto forma di una finestra del programma che non copre l’intero schermo, ma l’utente non può chiuderla.

- In tutte le directory che contengono file criptati dal ransomware è presente un file con delle istruzioni, questi file hanno diversi formati come TXT, PNG e HTML e il nome è scritto in lettere maiuscole (ad es. YOUR_FILES_ARE_ENCRYPTED.HTML e YOUR_FILES_ARE_ENCRYPTED.TXT o READ_ME_NOW.HTM).

- I nomi dei file memorizzati sono criptati e hanno un’estensione diversa o nessuna estensione.

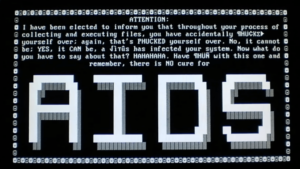

Il primo ransomware documentato

Il primo ransomware di cui abbiamo notizie è apparso per la prima volta nel 1989, si chiama AIDS Trojan (noto anche come PC Cyborg virus). L’autore, un biologo chiamato Joseph Popp , ha inviato un disco floppy infetto ai 20.000 partecipanti della “Conferenza sull’AIDS dell’Organizzazione mondiale della sanità”. I dischi erano etichettati come “Informazioni sull’Aids – Dischetti introduttivi” e contenevano un questionario interattivo utilizzato per attivare il malware dopo -approssimativamente- 90 riavvii della macchina vittima.

La schermata principale del virus AIDS Trojan

AIDS Trojan funzionava colpendo tutte le directory e crittografando i nomi dei file situati nell’unità C: \ sul computer della vittima, rendendo il sistema operativo Windows inutilizzabile. Per rimuovere la restrizione, la vittima doveva pagare 189 dollari a una casella postale panamense. Sebbene l’AIDS Trojan non sia stato costruito in modo sofisticato e abbia utilizzato un semplice algoritmo di crittografia simmetrica per crittografare i file delle macchine delle vittime che erano relativamente facili da superare, tuttavia, ha causato gravi danni a diversi centri di ricerca in tutto il mondo.

Alcune varianti di ransomware come Doxware minacciano la vittima di rilasciare i propri dati personali (ad es. Foto, video, informazioni riservate, conversazioni in chat IM e segreti commerciali nel caso in cui la vittima fosse una società) al pubblico se si rifiutano di pagare il riscatto. Un’altra variante del ransomware Doxware è chiamata Popcorn Time, che offre alla sua vittima la possibilità di pagare il riscatto o di infettare due dei suoi amici con lo stesso virus.

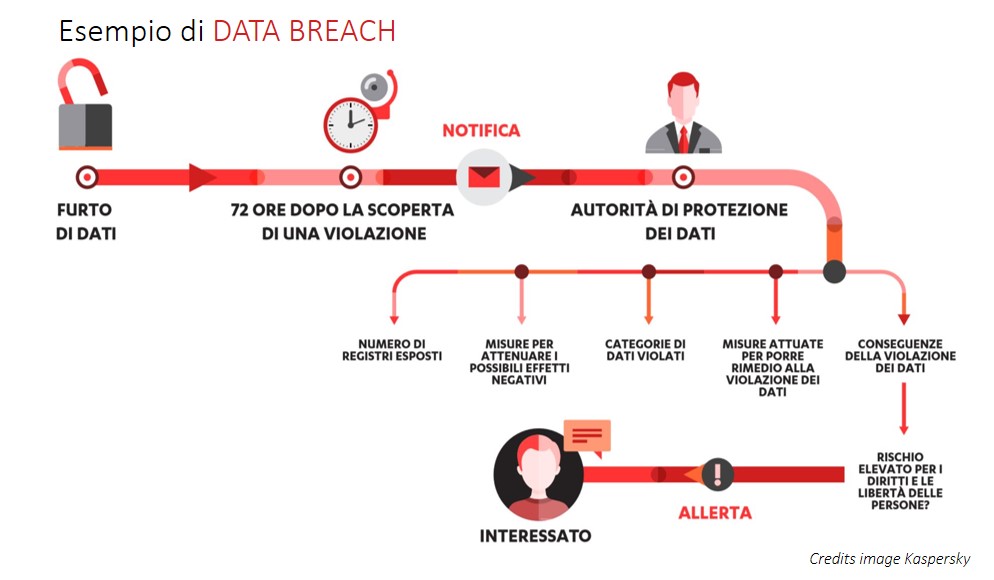

Requisiti di notifica degli attacchi ransomware

Ci sono conseguenze legali riguardanti qualsiasi tipo di cyber-attacco che comporta la compromissione dei dati personali dell’utente. Ad esempio, il primo problema dal punto di vista legale che dobbiamo considerare in caso di infezione da ransomware sono i requisiti di notifica.

Nell’Unione Europea, il Regolamento Generale sulla Protezione dei Dati (GDPR), che è stato emanato per proteggere la privacy dei cittadini dell’UE (applicato il 25 maggio 2018), impone alle aziende che lavorano nell’UE o gestiscono / conservano i dati personali dei cittadini dell’UE di segnalare qualsiasi violazione dei dati entro 72 ore al massimo. Le ammende inflitte per violazione del presente regolamento sono costose (4% del fatturato annuo globale o 20 milioni di euro)

Metodi di distribuzione del ransomware

Esistono diversi vettori di attacco impiegati dal ransomware per invadere i sistemi informatici, i seguenti sono i più comuni:

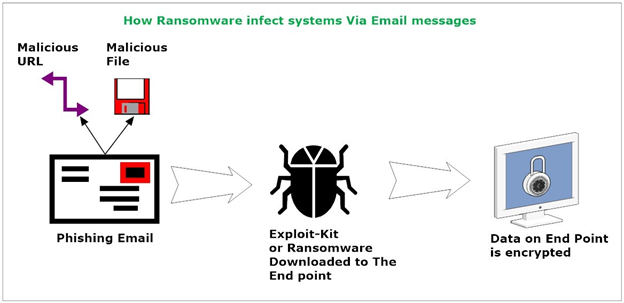

L’e-mail è lo strumento più utilizzato dai criminali informatici per diffondere il ransomware. I servizi di posta elettronica possono essere utilizzati in diversi modi per diffondere ransomware, principalmente tramite e-mail di spam e phishing.

Le e-mail utilizzate per scopi dannosi sono denominate e-mail di SPAM o phishing. Tali e-mail utilizzano tattiche di ingegneria sociale per convincere i destinatari a scaricare / aprire l’allegato dannoso o a visitare i siti infetti. Esistono diversi tipi di SPAM in base al loro contenuto, come ad esempio: phishing contenenti truffe, spear phishing, whaling phishing, email spoofing.

Attacco Watering Hole

Questo attacco funziona monitorando le abitudini di navigazione online del bersaglio (che sia una persona o un gruppo di dipendenti che lavorano in una specifica organizzazione). A questo punto l’aggressore sa quale sito web è visitato frequentemente dalla potenziale vittima e cerca di infettarla con un malware. Una volta che la vittima ha visitato il sito web compromesso, verrà eseguito il virus.

Malvertising

Conosciuta anche come “pubblicità dannosa”, in questo caso gli aggressori abusano dei canali pubblicitari legali (ad es. Google Adsense) per diffondere malware attraverso l’iniezione di codice dannoso all’interno di annunci e pagine Web.

Attenzione però: nonostante sia facile affermare che una pubblicità che ci “ridireziona” verso un malware è una pubblicità dannosa, non è altrettanto facile distinguere tra una pubblicità legittima e una fraudolenta.

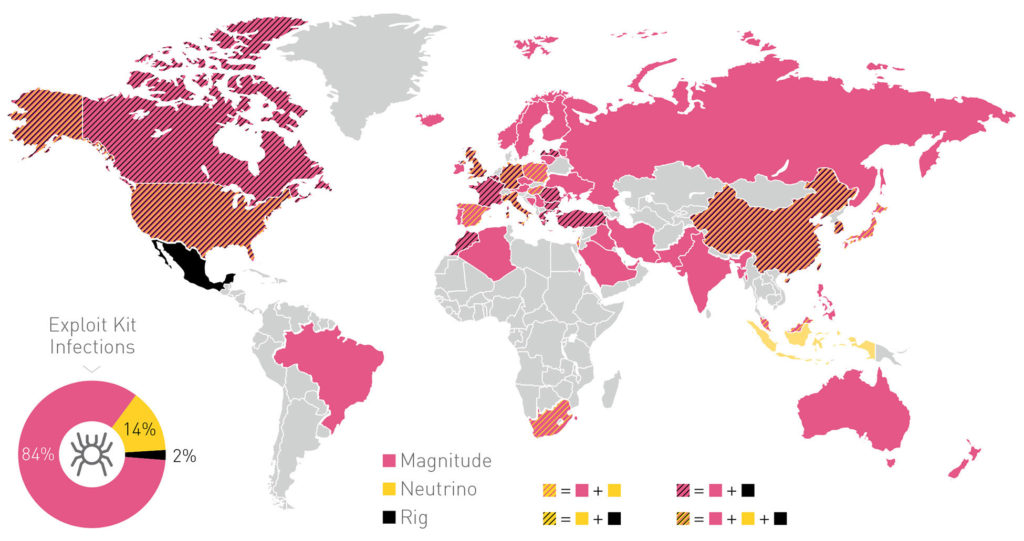

Exploit kits

Gli Exploit Kit sono piattaforme basato sul Web che consentono agli aggressori di semi-automatizzare gli attacchi attraverso la valutazione e il rilevamento delle vulnerabilità del sistema operativo o delle applicazioni utilizzate dalla vittima e la loro corrispondenza con gli archivi di exploit (tecniche di attacco note). Ciò consente agli aggressori di selezionare l’exploit corretto per la macchina della vittima.

La diffusione dei 3 principali Exploit kit in attività: Magnitude, Neutrino e Rig

USB e supporti rimovibili

Questo attacco prevede che il criminale abbia accesso fisico alla macchina bersaglio a differenza di altri tipi di attacchi informatici che prendono di mira i computer via Internet. Negli ultimi anni è aumentata ancora la mole di attacchi di questo tipo grazie alla mancanza di consapevolezza della sicurezza informatica degli utenti finali.

Un famoso attacco informatico condotto tramite unità USB (un attacco di vecchia scuola) è stato il worm Stuxnet nel 2010, questo attacco si traduce nell’installazione di malware su una delle reti di impianti nucleari iraniani.

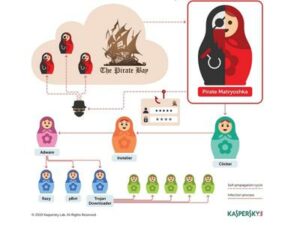

Installazione di software piratato

Il malware può essere avviato in accoppiata con altri software, in particolare con quelli scaricati illegalmente da internet. L’infezione si verifica quando viene installato un programma infetto sul computer, in questo caso il malware al suo interno si installerà – silenziosamente – nel dispositivo.

L’utente che si appresta a scaricare del software piratato spesso non sa di essere ad alto rischio di infezione da malware. Il programma che viene scaricato richiede l’avvio di file eseguibili, che intrinsecamente possono essere veicolo di codice malevolo.

Il caso Pirate Matryoska analizzato da Kaspersky è un chiaro esempio di come i criminali utilizzino queste tecniche in modo molto avanzato.

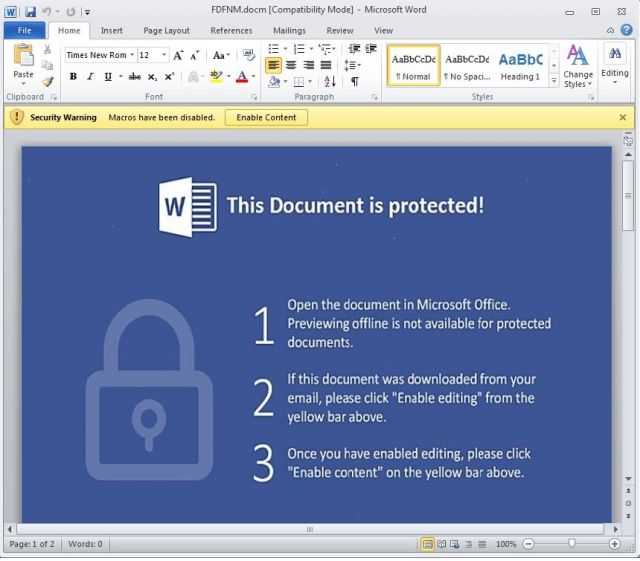

Macro di Microsoft Office

Le macro di Microsoft Office sono utilizzate dai malintenzionati per eseguire azioni dannose (ad esempio, il comando VBA KILL per eliminare i file) o per installare malware sui computer delle vittime. In questo caso, i criminali informatici distribuiscono i file di Microsoft Office online con una macro dannosa incorporata al loro interno e all’apertura dei file con Word o Excel infetti verranno eseguite le azioni dannose sui computer delle vittime.

Un esempio di ransomware che infetta le macchine mediante l’uso della funzione macro tramite Microsoft Word Document è il ransomware Locky.

Nonostante la diffusione dell’utilizzo delle macro sia veramente bassa, questo tipo di attacchi ha spesso successo. Ciò accade perchè gli utenti hanno stabilito un grado di fiducia nei confronti dei programmi di videoscrittura e calcolo, ritenendo troppo spesso questi ambienti di lavoro protetti e privi di rischi.

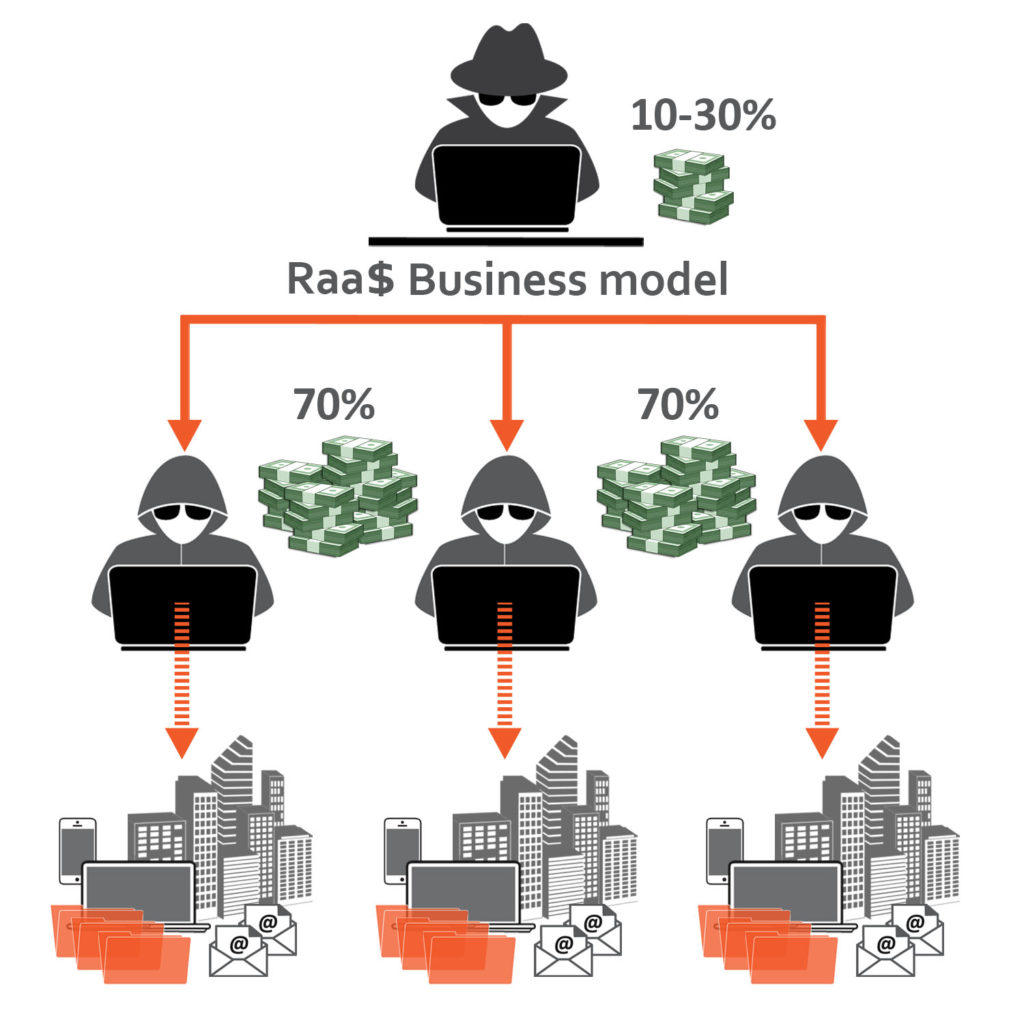

Ransomware-as-a-Service (RaaS)

Le aziende stanno proprio modo di lavorare spostando le loro attività dai sistemi operativi e applicazioni installati localmente ai pacchetti software eseguiti nel cloud con il modello Software as a service (SaaS).

Il ransomware come servizio (RaaS) adotta un approccio simile a SaaS massimizzando il danno possibile. Il RaaS è un pacchetto software online venduto nei mercati neri della DarkNet e nei forum illegali, utilizzando un modello basato su un abbonamento. Ha lo scopo di semplificare gli attacchi ransomware per i cybercriminali inesperti in cambio di una percentuale dei pagamenti di riscatto acquisiti dagli agenti RaaS.

Il Ransomware-as-a-Service è un modello emergente molto pericoloso che di solito coinvolge tre attori:

un autore di malware

un fornitore di servizi

gli agenti di attacco(aggressori)

Gli autori di malware sviluppano il codice ransomware e lo integrano in una dashboard online e lo propongono in vendita o in affitto. Forniscono inoltre istruzioni dettagliate su come lanciare attacchi ransomware, in modo che i criminali senza background tecnico possano utilizzare facilmente questo servizio.

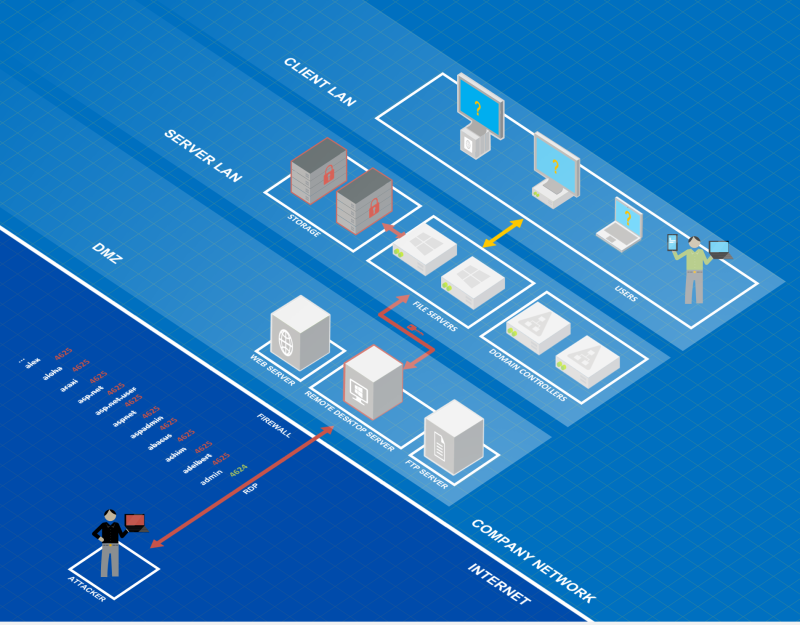

Connessione remota al desktop attraverso Remote Desktop (RDP)

Molte aziende esternalizzano le proprie attività di supporto IT attraverso società terze, questi appaltatori possono risiedere nello stesso paese o all’estero.

Per consentire a questi appaltatori di svolgere il proprio lavoro di monitoraggio e risoluzione dei problemi delle reti, Windows offre una funzionalità integrata (disponibile anche per altri sistemi operativi) chiamata Remote Desktop Protocol (RDP) che consente all’utente di eseguire il mirroring dello schermo, della tastiera e del mouse di un sistema remoto sul suo dispositivo locale come se fosse esattamente lì. RDP utilizza la porta 3389 per comunicare.

Gli aggressori possono utilizzare tecniche di brute-force (cercando di indovinare eventuali password deboli) e tecniche di social engineering per acquisire credenziali di accesso RDP, quindi installare qualsiasi tipo di malware (ad esempio un ransomware) sulla macchina vittima oltre a infiltrarsi nella rete di destinazione.

I criminali informatici vendono backdoor e account RDP (Remote Desktop Protocol) compromessi per soli $ 10 ciascuno, questo mercato è molto attivo – e in crescita – sul web oscuro.

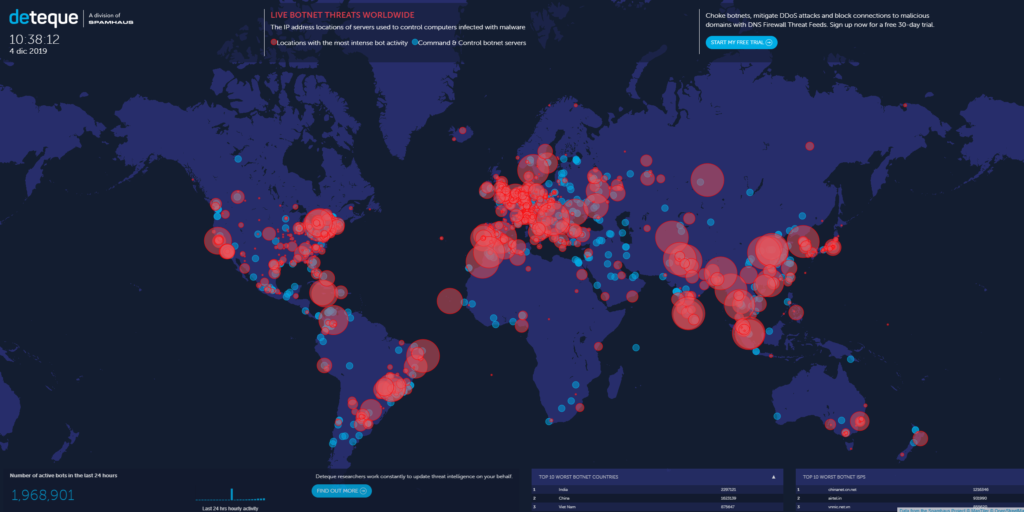

Botnets

Le botnet sono reti costituite da macchine compromesse controllate da un server Command & Control (C&C) e utilizzata per avviare – contemporaneamente ad altre migliaia o addirittura milioni di macchine compromesse- attacchi tipo DDoS. Possono essere anche sfruttati per scaricare ransomware – o qualsiasi tipo di malware – dal server C&C e infettare il computer tutti i computer che ne sono vittima.

Alcune interessanti rappresentazioni grafiche delle botnet sono:

Kaspersky Lab cyber attack map: https://cybermap.kaspersky.com/

Fortinet live cyber attack map: https://threatmap.fortiguard.com/

Bitdefender live cyber threat map: https://threatmap.bitdefender.com/

SonicWall live cyber attacks map: https://securitycenter.sonicwall.com/m/page/worldwide-attacks

Vulnerabilità zero-day

Queste sono vulnerabilità, scoperte solitamente da hacker black hat, e coinvolgono principalmente i browser Web, i componenti aggiuntivi del browser e le applicazioni. Queste vulnerabilità non sono note ai produttori dei software che ignari del rischio in corso tendono a non risolvere le vulnerabilità. Gli exploit zero-day talvolta possono essere presenti all’interno dello stesso sistema operativo. I criminali sfruttano tali vulnerabilità per compiere le loro malefatte e ad esempio Installare ransomware sulla macchina vittima.

Mancanza di consapevolezza

Numerose statistiche e ricerche indicano come la mancanza di consapevolezza dei rischi (mancanza di personale qualificato) gioca un ruolo chiave nell’esporre le organizzazioni a diverse minacce informatiche, in particolare ai ransomware.

La consapevolezza dei dipendenti sulla sicurezza IT è considerata la prima linea di difesa nella protezione dei sistemi di informazione. La formazione sulla consapevolezza della sicurezza garantisce che i dipendenti siano a conoscenza delle diverse tecniche di attacco che possono essere utilizzate dai criminali informatici per penetrare nei sistemi e trafugare le informazioni dell’organizzazione. Spesso la soluzione migliore è la segnalazione di eventuali comportamenti sospetti alle persone appropriate.

Sicurezza DNS

Il ransomware utilizza il servizio DNS in diverse fasi del suo attacco. Per cominciare viene eseguita una ricognizione del protocollo DNS prima degli attacchi mirati per ottenere informazioni sulla rete delle aziende target, come sottodomini e host web. Il DNS viene anche utilizzato nel processo di invio delle campagne di spam tramite e-mail contenenti ransomware. Molte varietà di ransomware devono utilizzare DNS per comunicare con il server di Comando e Controllo (C&C). L’uso di server DNS sicuri per bloccare le attività dannose diventa cruciale per mitigare, rilevare e rispondere a tali attacchi più rapidamente.

Di seguito è riportato un elenco di provider che bloccano le minacce basati su DNS

1. OpenDNS ( https://www.opendns.com ) 208.67.222.222 – 208.67.220.220

2. Comodo ( https://www.comodo.com/secure-dns ) 8.26.56.26 – 8.20.247.20

77.88.8.88 – 77.88.8.2

3. Quad9 ( https://www.quad9.net ) 9.9.9.9

Per le aziende, devono essere prese in considerazione la possibilità di disporre di un server DNS interno sicuro o sottoscrivere un servizio DNS commerciale con blocco delle minacce e funzionalità avanzate per la massima protezione.

Contromisure contro l’attacco di ransomware

Esistono diverse contromisure tecniche e procedurali per arrestare l’attività del ransomware prima che infetti il nostro sistema, le seguenti sono le principali sia per i dispositivi privati che per le reti aziendali.

- Installare soluzioni di sicurezza (antivirus e antimalware) professionali e gestite.

- Aggiornare i Sistemi Operativi e le applicazioni installate.

- Utilizzare la virtualizzazione: un utente può eseguire programmi, aprire allegati di posta elettronica, scaricare e installare programmi da Internet e visitare siti Web compromessi in sicurezza senza temere di infettare il proprio sistema operativo con malware, poiché la macchina virtuale verrà eseguita in una sandbox completamente isolata dal sistema operativo della sua macchina host.

- Utilizzare componenti aggiuntivi per la privacy del browser Web: come,

- Privacy Badger ( https://www.eff.org/privacybadger )

- HTTPS Everywhere ( https://www.eff.org/https-everywhere )

- NoScript ( https://noscript.net )

- uBlock Origin ( https://addons.mozilla.org/en-US/firefox/addon/ublock-origin )

- Disabilitare le macro nei file di Microsoft Office.

- Disabilitare Windows Script Host (WSH).

- Usare l’account con il privilegio più basso possibile.

- Non installare software piratato, in particolare quello scaricato via torrent.

- Evitare di collegare dispositivi USB non attendibili al dispositivo di elaborazione.

- Evitare di utilizzare caricabatterie telefonici pubblici: il malware può essere distribuito attraverso i dispositivi mobili infetti.

- Disporre di un buon backup dei dati. Questa è ancora la migliore e più efficace procedura per recuperare i file criptati da un attacco ransomware.

- Configurare Windows per affrontare al meglio il ransomware

- Mostrare le estensioni dei file andando su Pannello di controllo> Opzioni Esplora file. In Windows, seleziona Pannello di controllo> Opzioni cartella e vai alla scheda Visualizza, deseleziona l’opzione “Nascondi estensioni per tipi di file conosciuti”.

- Disabilitare AutoPlay.

- Disabilitare il protocollo RDP (Remote Desktop Protocol) e, se è necessario utilizzarlo, assicurarsi di proteggerlo con una password complessa (16 caratteri alfanumerici) e l’attivazione su una porta non standard.

- Abilitare politiche di restrizione software (SRP).

Per le aziende

- Gestione efficiente delle patch.

- Applicare controlli di sicurezza fisica all’interno dell’organizzazione.

- Segmentazione della rete.

- Installare una soluzione anti-ransomware adeguata.

- Gestione delle vulnerabilità: è la pratica per identificare le vulnerabilità nei sistemi informatici e quindi lavorare per rimuovere il rischio prima che vengano sfruttato da eventuali malintenzionati.

- Utilizzare firewall di nuova generazione e sistemi di rilevamento delle intrusioni (IDS) e sistemi di prevenzione delle intrusioni (IPS).

- Utilizzare la tecnologia sandboxing di rete, in modo che i file sospetti possano essere eseguiti prima fuori dal perimetro prima di consentirgli di accedere alla rete aziendale.

- Blocco URL dannosi, è possibile configurare il firewall adeguatamente per svolgere questo ruolo.

- Gestire una rete di Honeypots.

- Dotarsi di tecnologia antispam e assicurarsi di scansionare tutti i messaggi e-mail in arrivo e in uscita.

- Attuare una politica di classificazione dei dati.

- Applicare requisiti di password complessi.

- Implementare una politica di limitazione dell’utilizzo del software.

- Gestire l’uso dell’unità USB.

- Mantenere e verificare efficaci strategie di backup e ripristino.

- Applicare le adeguate politiche di sicurezza.

- Monitorare costantemente la rete per conoscere in anticipo le situazioni di rischio e limitarle. Scopri Dottor Box!

Considerazioni finali

Il ransomware ha dimostrato di essere una forma altamente efficace di attacco informatico che affligge sia le aziende che i privati. Il ransomware può diffondersi utilizzando diversi metodi, principalmente attraverso il sistema di posta elettronica o tramite siti Web compromessi che ospitano kit di exploit. Tuttavia, il vettore di attacco più utilizzato è ancora la mancanza di formazione degli utenti finali sui problemi di sicurezza IT. La maggior parte degli attacchi ransomware può essere interrotta da un utente consapevole che ci pensa due volte prima di cliccare su un collegamento sospetto inviato via e-mail o tramite chat diretta.

Mentre gli autori di malware continuano scrivere codice dannoso avanzato e a lavorare per sviluppare nuovi metodi di diffusione, possiamo aspettarci di vedere in futuro nuove famiglie di ransomware dotate di maggiori funzionalità per eludere il rilevamento e propagarsi automaticamente ad altre reti, infettando anche dispositivi IoT come smartwatch, smart TV e dispositivi medici. Tuttavia, fino ad allora, le conoscenze acquisite dalla comprensione dei comportamenti – in termini di vettore di infezione, modello di comunicazione e metodi di diffusione – delle famiglie di ransomware attualmente implementate, ci aiuteranno a capire e a difenderci dalle nuove famiglie di ransomware che verranno diffuse in futuro.