Come può un ransomware bypassare i controlli di sicurezza?

- Dottor Marc Cybersecurity

- Security Advices

- Come può un ransomware bypassare i controlli di sicurezza?

Come può un ransomware bypassare i controlli di sicurezza?

Gli attacchi ransomware sono stati a lungo una minaccia per gli utenti di Internet, in particolare per il settore delle imprese. In assenza dell’implementazione di adeguate pratiche di sicurezza, molte aziende e organizzazioni diventano spesso vittime di questo tipo di attacchi. Di recente, uno studio ha evidenziato come la maggior parte dei virus ransomware possa bypassare i controlli di sicurezza.

Le tecniche ransomware più comuni

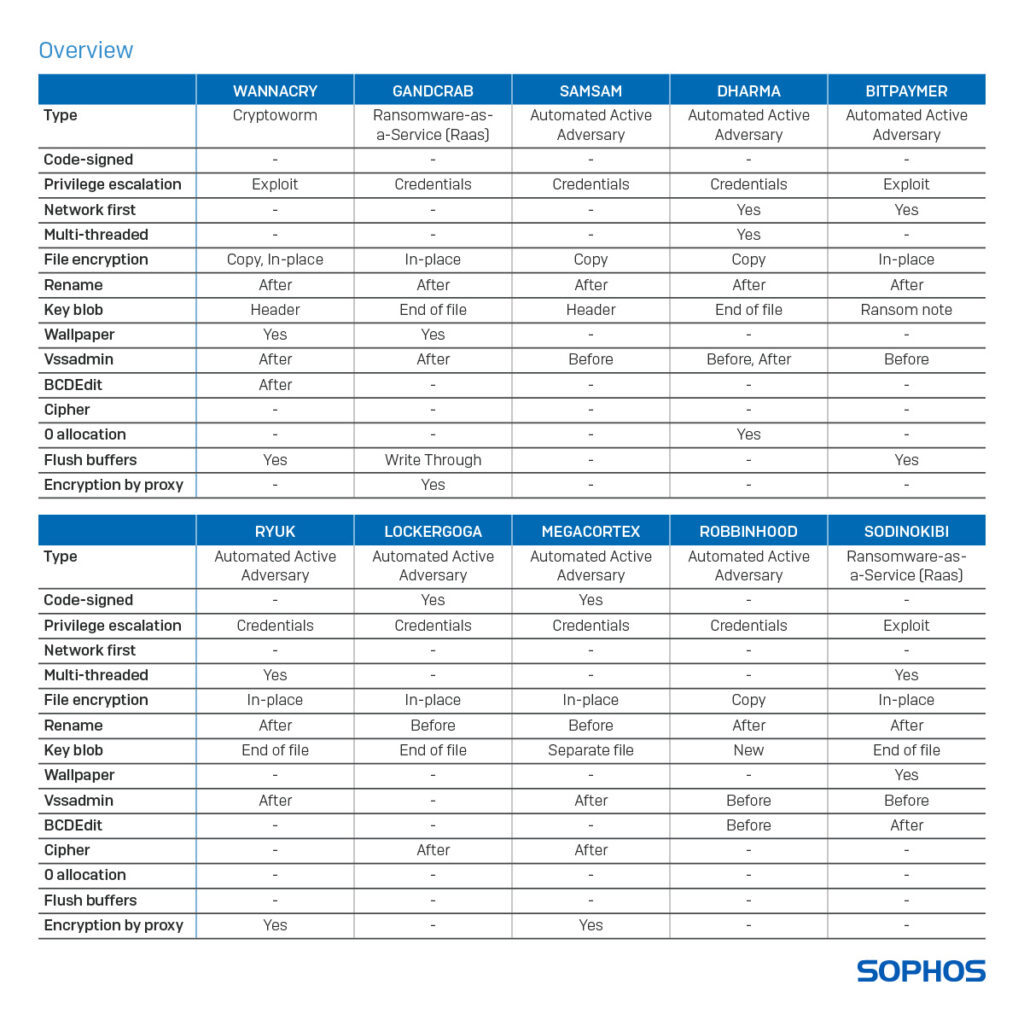

I ricercatori di SophosLabs hanno recentemente pubblicato un dettagliato whitepaper che evidenzia come la maggior parte dei ransomware eluda le misure di sicurezza. Sono state analizzate numerose varianti di ransomware famigerate per i loro attacchi devastanti e sono state trovate numerose tecniche che agevolano il ransomware nella sua azione.

Ecco una rapida rassegna delle tecniche che SophosLabs ha messo in evidenza nella loro ricerca.

Code Signing – Firma del codice

Un approccio rischioso, ma praticabile, che la maggior parte dei ransomware utilizza per eludere i controlli è la firma del codice. Gli aggressori firmano il codice del virus con certificati di autenticazione legittimi. Pertanto, eludono tutti i controlli dagli strumenti di sicurezza che considerano attendibile qualsiasi codice firmato.

Privilege Escalation And Lateral Movement – Escalation dei privilegi e movimento laterale

Numerosi ransomware sfruttano varie vulnerabilità per aggirare gli accessi limitati. Ottengono privilegi elevati abusando delle credenziali rubate.

Dopo l’escalation dei privilegi, gli aggressori disabilitano il meccanismo di difesa del dispositivo attaccato e installano un RAT per diffondersi lateralmente nel sistema. Ad esempio, sfruttano il protocollo RDP (Remote Desktop Protocol) e eliminano tutti i backup per non lasciare opzioni di recupero alla vittima.

Network First – Prima la rete

Gli attacchi ransomware alle aziende spesso utilizzano l’approccio “prima la rete”. Poiché la maggior parte delle organizzazioni archivia i documenti aziendali su più server collegati in rete, il ransomware tende a crittografare prima le unità di rete. Questa strategia colpisce efficacemente i dipendenti, sia interni che remoti, dell’azienda vittima impedendogli di lavorare.

Multi-Threaded

Le CPU più moderne possiedono la tecnologia di Multithreading simultaneo (SMT) o Hyper-Threading (HT) per prestazioni migliori. Gli aggressori progettano il ransomware in modo da sfruttare questa tecnologia per danni più rapidi e devastanti alla vittima.

File Renaming And Encryption – Rinomina e crittografia dei file

Il ransomware danneggia il sistema vittima crittografando i file durante la loro copia o sovrascrittura. Quindi rinomina i nomi dei file che vengono resi all’utente in forma crittografata e inutilizzabile. Questo meccanismo permette al ransomware di rilevare file già crittografati per evitare un inutile doppia crittografia. Inoltre, ciò impedisce anche la crittografia in caso di un altro attacco ransomware.

Dottor Marc ritiene che invece la doppia crittografia in seguito ad una doppia infezione sia possibile, e il nostro laboratorio ha riscontrato diversi casi di questo tipo. Ovviamente una doppia crittografia aumenta esponenzialmente la difficoltà di recupero dei dati.

Rimuovere la minaccia, non basta l’antivirus!

Analizzando le tecniche che abbiamo elencato, e altre ancora più elaborate e complesse, abbiamo notato come questo tipo di virus possa nascondere minacce ancora più gravi.

Il recupero delle credenziali di accesso degli utenti e la velocità di propagazione del virus attraverso la rete sono operazioni molto frequenti nei virus ransomware, soprattutto in quelli di ultima generazione. Queste attività mettono a rischio l’intera struttura informatica, non solo bloccando l’accesso ai file, ma soprattutto rendendo vulnerabile qualsiasi dispositivo collegato in rete.

Permettere l’esecuzione di codice malevolo sui nostri computer significa aprire una porta ai criminali, che potranno colpire nuovamente quando e come vorranno.

Se sei stato vittima di questo tipo di virus, contattaci per mettere in sicurezza la tua rete.